Getty Images

Getty ImagesOs hackers que se pensavam estar trabalhando para o regime norte-coreano lucraram com sucesso pelo menos US $ 300 milhões (232 milhões de libras) de seu assalto recorde de US $ 1,5 bilhão.

Os criminosos, conhecidos como Lazarus Group, passaram o enorme transporte de tokens digitais em um bybit de troca de criptografia em troca de criptografia duas semanas atrás.

Desde então, tem sido um jogo de gato e rato para rastrear e impedir os hackers de converter a criptografia com sucesso em dinheiro utilizável.

Especialistas dizem que a infame equipe de hackers está trabalhando quase 24 horas por dia – potencialmente canalizando o dinheiro para o desenvolvimento militar do regime.

“Cada minuto é importante para os hackers que estão tentando confundir a trilha do dinheiro e são extremamente sofisticados no que estão fazendo”, diz o Dr. Tom Robinson, co-fundador da Crypto Investigators Elliptic.

De todos os atores criminosos envolvidos na moeda criptográfica, a Coréia do Norte é a melhor na lavagem de criptografia, diz Robinson.

“Eu imagino que eles tenham uma sala inteira de pessoas fazendo isso usando ferramentas automatizadas e anos de experiência. Também podemos ver por sua atividade que eles fazem apenas algumas horas de pausa todos os dias, possivelmente trabalhando em turnos para que a criptografia se transforme em dinheiro”.

A análise da Elliptic concede com Bybit, que diz que 20% dos fundos agora “caíram escuro”, o que significa que é improvável que seja recuperado.

Os EUA e Aliados acusam os norte -coreanos de realizar dezenas de hacks nos últimos anos para financiar o desenvolvimento militar e nuclear do regime.

Em 21 de fevereiro, os criminosos invadiram um dos fornecedores da Bybit para alterar secretamente o endereço da carteira digital para a qual 401.000 moedas de criptografia Ethereum estavam sendo enviadas.

Bybit pensou que estava transferindo os fundos para sua própria carteira digital, mas enviou tudo para os hackers.

Getty Images

Getty ImagesBen Zhou, CEO da Bybit, garantiu aos clientes que nenhum de seus fundos havia sido tirado.

Desde então, a empresa reabasteceu as moedas roubadas com empréstimos de investidores, mas está nas palavras de Zhou “travando guerra a Lázaro”.

O programa de recompensas de Lazarus da Bybit está incentivando os membros do público a rastrear os fundos roubados e os congelados sempre que possível.

Todas as transações criptográficas são exibidas em uma blockchain público, por isso é possível rastrear o dinheiro quando ele é movido pelo grupo Lazarus.

Se os hackers tentarem usar um serviço de criptografia convencional para tentar transformar as moedas em dinheiro normal, como dólares, as moedas de criptografia podem ser congeladas pela empresa se acharem que estão ligadas ao crime.

Até agora, 20 pessoas compartilharam mais de US $ 4 milhões em recompensas por identificar com sucesso US $ 40 milhões do dinheiro roubado e alertar as empresas de criptografia para bloquear as transferências.

Mas os especialistas são reduzidos sobre as chances de o restante dos fundos serem recuperáveis, dada a experiência norte -coreana em invadir e lavar o dinheiro.

“A Coréia do Norte é um sistema muito fechado e economia fechada, então eles criaram uma indústria de sucesso para hackers e lavagens e não se importam com a impressão negativa do crime cibernético”, disse o Dr. Dorit Dor, da Cyber Security Company Check Point.

Outro problema é que nem todas as empresas criptográficas estão tão dispostas a ajudar quanto outras pessoas.

A Crypto Exchange Exchic está sendo acusada pelo bybit e outros de não interromper os criminosos sacarem.

Mais de US $ 90 milhões foram canalizados com sucesso por essa troca.

Mas por e -mail o indescritível proprietário da Exch – Johann Roberts – contestou isso.

Ele admite que eles não interromperam inicialmente os fundos, pois sua empresa está em uma disputa de longa duração com Bybit, e ele diz que sua equipe não tinha certeza de que as moedas eram definitivamente do hack.

Ele diz que agora está cooperando, mas argumenta que as empresas principais que identificam clientes de criptografia estão abandonando os benefícios privados e anônimos da moeda criptográfica.

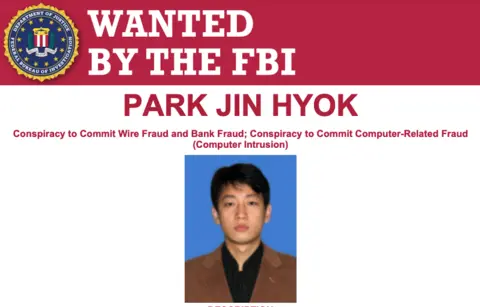

FBI

FBIA Coréia do Norte nunca admitiu estar por trás do grupo Lazarus, mas acredita -se que seja o único país do mundo usando seus poderes de hackers para obter ganhos financeiros.

Anteriormente, os hackers do Lazarus Group visavam bancos, mas nos últimos cinco anos se especializaram no ataque de empresas de criptomoeda.

A indústria é menos bem protegida com menos mecanismos para impedi -los de lavar os fundos.

Hacks recentes ligados à Coréia do Norte incluem:

- O hack de 2019 no Upbit por US $ 41 milhões

- O roubo de US $ 275 milhões de criptografia da troca kucoin (a maioria dos fundos foi recuperada)

- O ataque da ponte Ronin 2022, que viu hackers com US $ 600 milhões em criptografia

- Aproximadamente US $ 100 milhões em criptografia foram roubados em um ataque à carteira atômica em 2023

Em 2020, os EUA acrescentaram norte -coreanos acusados de fazer parte do grupo Lazarus à sua lista cibernética mais procurada. Mas as chances de os indivíduos serem presos são extremamente pequenos, a menos que eles deixem seu país.